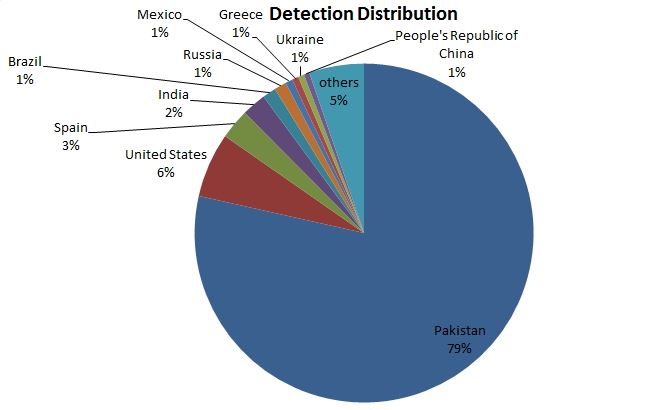

ESET, a découvert et analysé une cyber-attaque ciblée qui tente de voler des informations sensibles provenant de différentes organisations, notamment au Pakistan (avec une portée limitée dans le monde). Au cours de cette investigation menée par ESET, plusieurs pistes ont été découvertes qui indiquent que la menace est d’origine indienne et qu’elle sévit depuis au moins deux ans. Cette attaque ciblée a utilisé un certificat de signatures de code délivré par une société apparemment légitime qui aurait produit des signatures binaires malveillantes et favorisé leur potentiel de propagation. La société est basée à New Delhi et le certificat a été délivré en 2011. Le malware se diffuse à travers des pièces jointes aux e-mails.

« Nous avons identifié plusieurs documents différents qui évoquent plusieurs thèmes susceptibles d’être attractifs pour les bénéficiaires. L’un d’eux concerne les forces armées indiennes. Nous n’avons pas d’informations précises quant aux personnes ou organisations qui ont été plus particulièrement touchées par ces fichiers, mais sur la base de nos enquêtes, nous formulons l’hypothèse que des personnes et des institutions au Pakistan ont été ciblées », a déclaré Jean-Ian Boutin, chercheur en malware chez ESET. Par exemple, l’un des fichiers PDF frauduleux a été diffusé par une archive auto-extractible appelée «

Le premier vecteur de l’infection exploite une vulnérabilité largement utilisée et connue sous le nom CVE-2012-0158. Cette vulnérabilité peut être exploitée par des documents Microsoft Office spécialement conçus qui permettent l’exécution de code arbitraire. Les documents ont été transmis par email et le code malveillant s’exécute dès que le document est ouvert, sans que l’utilisateur de l’ordinateur attaqué s’en aperçoive. L’autre vecteur d’infection s’effectue via les fichiers exécutables Windows qui apparaissent comme des documents Word ou PDF diffusés par la messagerie. Dans les deux cas, pour échapper à la suspicion de la victime, de faux documents sont présentés à l’utilisateur lors de l’exécution.

Le malware a volé des données sensibles à partir d’ordinateurs infectés et les a envoyées vers les serveurs des attaquants. Il a utilisé différentes techniques de vols de données, parmi elles un keylogger, réalisant des captures d’écran et envoyant des documents de l’ordinateur infecté vers le serveur de l’attaquant. Fait intéressant, les informations volées à partir d’un ordinateur infecté ont été téléchargées vers le serveur de l’attaquant sans cryptage. « La décision de ne pas utiliser de cryptage est étonnante dans la mesure où cette opération est relativement simple à utiliser et aurait pu masquer davantage l’opération « , ajoute Jean-Ian Boutin.

Une analyse technique complète est disponible sur le site WeLiveSecurity.com – la nouvelle plate-forme d’ESET dédiée à l’analyse des cyber-menaces et aux conseils de sécurité.

Noms de détection

C’est une menace multi-partie et multi-vectorielle, dont les noms des menaces attribués par ESET sont les suivants :

- Win32/Agent.NLD worm

- Win32/Spy.Agent.NZD Trojan

- Win32/Spy.Agent.OBF Trojan

- Win32/Spy.Agent.OBV Trojan

- Win32/Spy.KeyLogger.NZL Trojan

- Win32/Spy.KeyLogger.NZN Trojan

- Win32/Spy.VB.NOF Trojan

- Win32/Spy.VB.NRP Trojan

- Win32/TrojanDownloader.Agent.RNT Trojan

- Win32/TrojanDownloader.Agent.RNV Trojan

- Win32/TrojanDownloader.Agent.RNW Trojan

- Win32/VB.NTC Trojan

- Win32/VB.NVM Trojan

- Win32/VB.NWB Trojan

- Win32/VB.QPK Trojan

- Win32/VB.QTV Trojan

- Win32/VB.QTY Trojan

- Win32/Spy.Agent.NVL Trojan

- Win32/Spy.Agent.OAZ trojan